Специалисты Elastic Security Labs и Antiy выявили новую кампанию по добыче криптовалюты под кодовым названием REF4578, в ходе которой вредоносное ПО GhostEngine использует уязвимые драйверы для отключения антивирусных программ и запуска майнера XMRig.

Elastic Security Labs и Antiy отметили высокую степень сложности атаки. В своих отчетах компании поделились правилами обнаружения угрозы, чтобы помочь защитникам обнаруживать и останавливать такие атаки. Однако ни один из отчетов не связывает деятельность с известными хакерскими группами и не предоставляет деталей о жертвах, поэтому происхождение и масштаб кампании остаются неизвестными.

Как действует GhostEngine

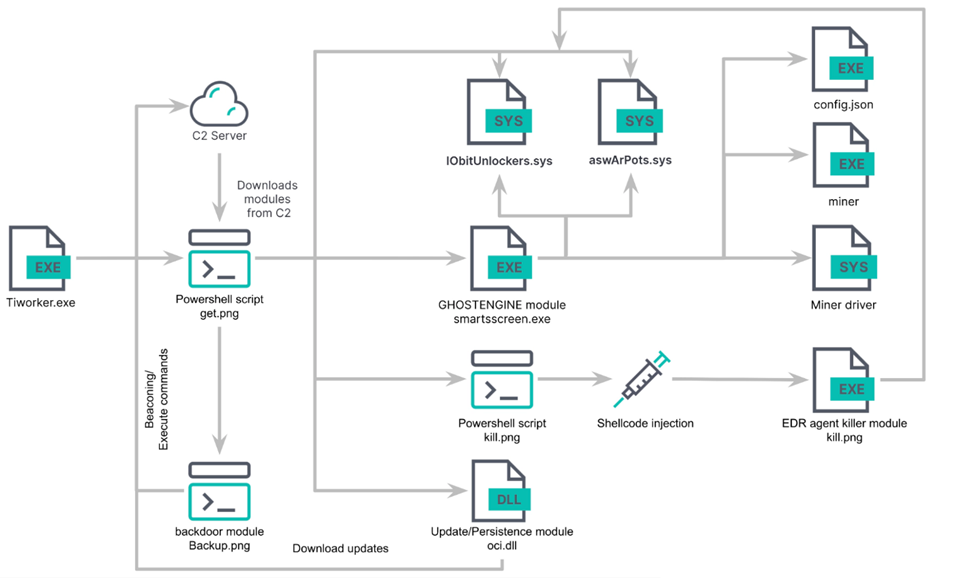

Пока неясно, каким образом злоумышленникам удается взломать серверы, однако атака начинается с выполнения файла Tiworker.exe, который маскируется под легитимный файл Windows. Исполняемый файл является первой стадией запуска GhostEngine, который представляет собой PowerShell-скрипт для загрузки различных модулей на зараженное устройство.

После запуска Tiworker.exe скачивает скрипт get.png с C2-сервера, который служит основным загрузчиком GhostEngine. PowerShell-скрипт загружает дополнительные модули и их конфигурации, отключает Windows Defender, включает удаленные службы и очищает различные журналы событий Windows.

Скрипт проверяет наличие как минимум 10 МБ свободного места на диске, чтобы продолжить заражение, и создает запланированные задачи для обеспечения устойчивости угрозы. Затем скрипт загружает и запускает исполняемый файл smartsscreen.exe – основное вредоносное ПО GhostEngine. Программа отключает и удаляет EDR-решения, а также загружает и запускает XMRig для майнинга криптовалюты.

Для отключения программ защиты GhostEngine загружает 2 уязвимых драйвера: aswArPots.sys (драйвер Avast) для завершения процессов EDR и IObitUnlockers.sys (драйвер Iobit) для удаления связанных исполняемых файлов.

Цепочка заражения GhostEngine

Меры по защите от GhostEngine

Специалисты Elastic рекомендуют защитникам обратить внимание на подозрительные выполнения PowerShell, необычную активность процессов и сетевой трафик, указывающий на криптовалютные пулы. Также использование уязвимых драйверов и создание связанных служб ядра должно вызывать подозрения.

Превентивной мерой защиты является блокировка создания файлов уязвимыми драйверами, такими как aswArPots.sys и IobitUnlockers.sys. Elastic Security также предоставила правила YARA в своем отчете, чтобы помочь защитникам выявлять инфекции GhostEngine.

Хотя исследователи не обнаружили значительных сумм на единственном изученном платежном ID, существует вероятность, что каждый пострадавший пользователь имеет уникальный кошелек, и общий финансовый ущерб может быть значительным.