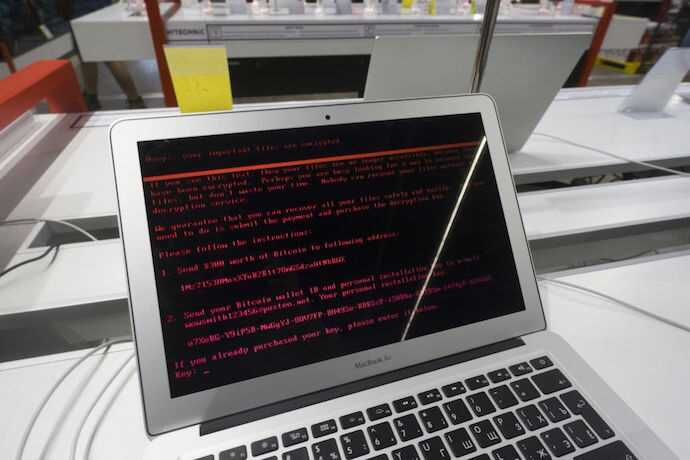

Проукраинские хакеры атаковали российскую промышленную организацию

Группа проукраинских киберпреступников успешно атаковала ИТ-инфраструктуру российской промышленной организации, эксплуатируя уязвимость в операционной системе Windows. Уязвимость, известная с 2022 года, связана с обработкой цифровых подписей драйверов.

Специалисты центра исследования киберугроз Solar 4RAYS ГК «Солар» провели расследование инцидента в мае 2024 года. Они установили, что злоумышленники использовали уязвимость для внедрения вредоносного драйвера в сеть жертвы, который впоследствии отключил антивирусное программное обеспечение. После нейтрализации защиты хакеры зашифровали ряд корпоративных систем и частично вывели из строя серверы виртуализации, нанеся значительный ущерб компании.

Проникновение в сеть произошло в апреле 2024 года через скомпрометированную учетную запись подрядчика. С хоста подрядчика по протоколу RDP (протокол удаленного рабочего стола) злоумышленники получили доступ к ряду систем. Перед осуществлением деструктивных действий они отключили защитное ПО, чтобы избежать обнаружения и блокировки.

О недостатке в работе Microsoft, которым воспользовались злоумышленники, известно давно. В 2022 году компания ввела политику обязательной цифровой подписи ПО, которое может попасть в ядро системы, включая различные драйверы. Эту подпись можно получить через специальный портал разработчиков. Windows 10, начиная с версии 1607, не запускает новые драйверы без такой подписи. Данная мера была введена для повышения безопасности и ограничения возможностей злоумышленников создавать вредоносное ПО, подписанное сертификатами от легальных, но недобросовестных сертификационных центров.

Однако для обеспечения совместимости со старыми драйверами (например, для оборудования, которое больше не производится) Microsoft оставила несколько исключений из этой политики. Одно из таких исключений позволяет использовать драйверы, подписанные с помощью конечного сертификата (выданного конкретной организации) не позднее 29 июля 2015 года. Именно это исключение использовали атакующие, применив технику подмены временных меток сертификатов. Они взяли сертификат китайского производителя электроники и «состарили» его до необходимой даты, чтобы не вызывать подозрений у операционной системы.

В ходе исследования атакованных серверов эксперты Solar 4RAYS обнаружили два образца вредоносного ПО. Один из них искал признаки присутствия защитного решения, а другой отключал его командой из режима ядра.

В компании отметили, что данная техника позволяет киберпреступникам отключить любое программное обеспечение и беспрепятственно развить атаку в целевой инфраструктуре. Он подчеркнул важность регулярной проверки работоспособности защитных решений и проведения оценки компрометации для своевременного выявления подобных атак.

Читайте по теме: