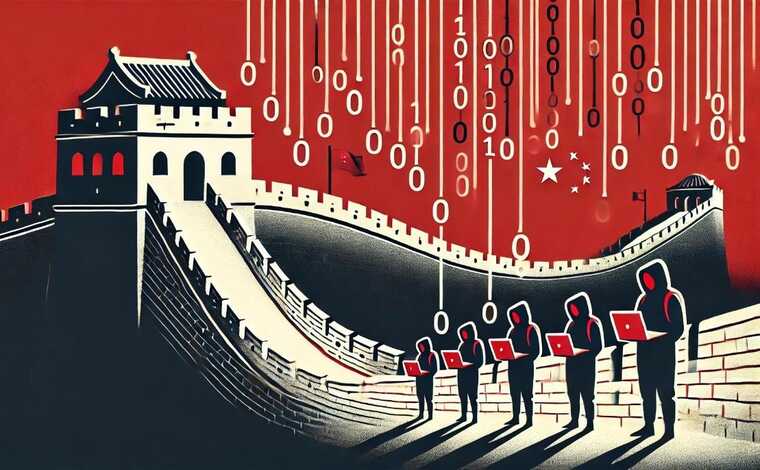

Масштабная кибератака проникает в ключевые системы Китая

Компания Securonix выявила крупную шпионскую операцию под названием «SlowTempest», нацеленную на людей и организации в Китае. Хакеры стремились получить длительный доступ к системам для шпионажа и возможного саботажа, а также могли запускать вымогательские атаки или похищать данные.

Специалисты утверждают, что основная цель кампании заключалась в долгосрочном контроле над сетями и реализацией стратегических задач, которые, возможно, согласованы с интересами государства.

Исследователи не смогли точно определить местонахождение злоумышленников или их принадлежность к какой-либо группе, однако высокотехнологичный характер используемого вредоносного ПО и инструменты для сканирования и кражи данных свидетельствуют о том, что целью были правительственные учреждения или крупные бизнес-структуры.

Хотя специалисты Securonix не раскрыли конкретных жертв атаки, они указали, что фишинговые письма, используемые в кампании, были написаны на китайском языке, а инфраструктура хакеров располагалась на серверах китайской компании Shenzhen Tencent Computer Systems. Такие факторы, а также данные телеметрии, свидетельствуют о том, что основная цель атаки находилась именно в Китае.

Кроме того, исследователи отметили, что злоумышленники обладали глубоким пониманием китайского языка, инфраструктуры и особенностей потенциальных жертв. Однако существует вероятность, что атака могла быть организована из других регионов, где говорят на китайском языке – Тайвань, Сингапур или Гонконг.

Исследование началось с одного инцидента, но на его основе удалось выявить несколько других атак, что указывает на наличие большего числа пострадавших. Кампания всё ещё продолжается, и она не похожа на предыдущие. Уникальное сочетание инструментов и методов работы хакеров позволяет предположить, что это самостоятельная операция, а не продолжение уже известных кампаний.

Атаки начинались с отправки вредоносных ZIP-файлов через фишинговые письма. Файлы были замаскированы под документы, связанные с кадровыми вопросами, что позволяло киберпреступникам обходить антивирусные программы. Один из таких файлов под привлекающим названием «Список лиц, нарушивших правила использования ПО для удалённого управления», при открытии внедрял бэкдоры, которые оставались незамеченными для систем безопасности. Затем хакеры сканировали системы в поисках данных и извлекали учетные данные из браузеров.

Атакующие допустили некоторые ошибки, которые позволили обнаружить инструмент, содержащий имя пользователя «guoyansong». Securonix предполагает, что это сокращение от имени Guoyan Song, которое является реальным китайским именем. Несмотря на отсутствие явных доказательств связи атаки с какой-либо известной группой угроз, специалисты считают, что атака была организована опытным злоумышленником, использовавшим продвинутые эксплойты, такие как CobaltStrike, и широкий спектр других инструментов постэксплуатации.

Читайте по теме: